Dovecotなら受信メールサーバの構築もわずか数分

このページでは「Dovecot」でPOPサーバを構築します。

Postfixで保存したメールデータを、「Dovecot」を利用して受信します。

「Dovecot」はデフォルトで実用的な設定になっているので、ほとんど変更せずに利用することができます。

Dovecotについて

「Dovecot」は「ダヴコット」と読みます。「IMAP/POP3 Server」とあるように、受信形式は「IMAP」と「POP3」に対応しています。

POPとは

「POP(Post Office Protocol:ポップ)」はメール全体を1度に受信する方式。よく使われているのはPOP3というプロトコル。この形式では1度受信したメールはサーバから削除されます。受信ごとに削除されるので、容量に余裕の無いサーバでも運用しやすいメリットがあります。

IMAPとは

「IMAP(Internet Message Access Protocol:アイマップ)」はサーバにメールデータを保存して、必要なメールをユーザーが適宜受信するという方式です。メールの削除をしない限り保存されたメールは消えないので、パソコンと携帯電話など、別の環境で同じメールを受け取る事ができます。反面、メールデータが溜まっていくのでディスク容量に注意が必要です。

「オフィシャルはこちら」わからないことがあったら参照してみてください。

「オフィシャルページの情報を日本語化してくれているありがたいサイト」もあります。

Dovecotの設定

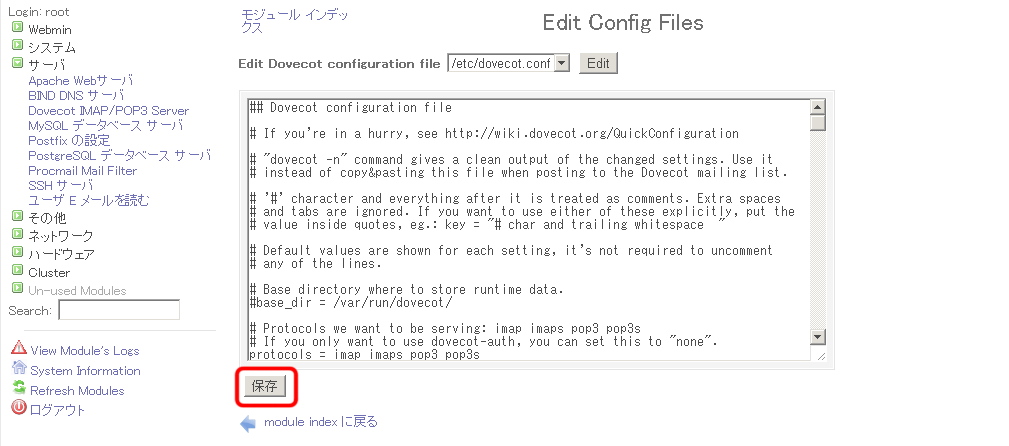

それではDovecotの設定を始めます。Postfixと違い、Dovecotの設定ファイルは「/etc/dovecot.conf」の1つだけです。

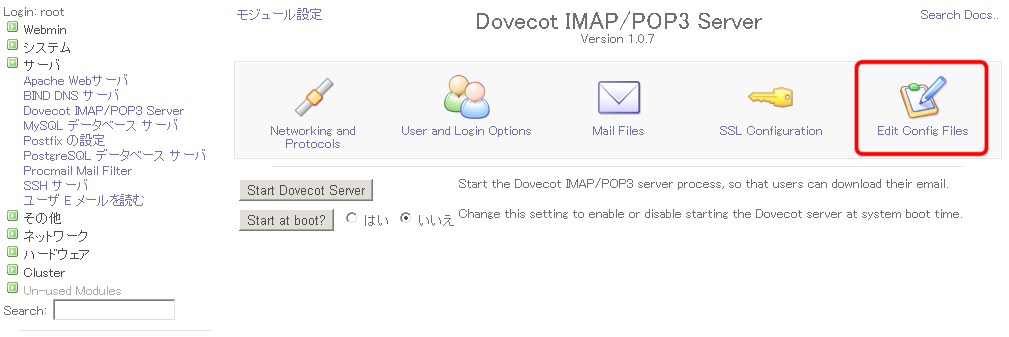

webminで編集する場合は「サーバ > Dovecot IMAP/POP3 Server > Edit Config Files」とクリックしてください。

コマンドで編集する場合は

※コマンドラインの見方

「コマンド」「引数、その他」「コメント」「#(rootユーザ)」「$(一般ユーザ)」

# vi /etc/dovecot.conf

listenの設定

40行目あたり「IPv4」のみに対応するように変更

#listen = [::] listen = *

IPv4とIPv6の両方に対応させる場合は

listen = *,[::]

protocolsの設定

サービスを行うプロトコルを設定します。

20行目あたりコメントアウトを外します。

#protocols = imap imaps pop3 pop3s protocols = imap imaps pop3 pop3s

ssl_cert_fileとssl_key_fileの設定

Postfix用に作成した秘密鍵と公開鍵証明書の場所を指定します。

91~92行目あたりに追記します。

#ssl_cert_file = /etc/pki/dovecot/certs/dovecot.pem #ssl_key_file = /etc/pki/dovecot/private/dovecot.pem ssl_cert_file = /etc/pki/postfix/postfix.pem ssl_key_file = /etc/pki/postfix/postfix_noenc.key

mail_locationの設定

メールが保存されたディレクトリを明示的に指定します。

過去の設定ファイルでは「default_mail_env」という項目でした。

213行目あたりコメントアウトを外して追記します。Postfixの設定で「home_mailbox = Maildir/」とした場合は以下の設定で動作します。

(mbox形式の場合はmbox:~/mail:INBOX=/var/mail/%u等としてください。)

#mail_location = mail_location = maildir:~/Maildir

以上の編集が終わったら「保存」ボタンをクリックしてください。

Dovecotを起動します

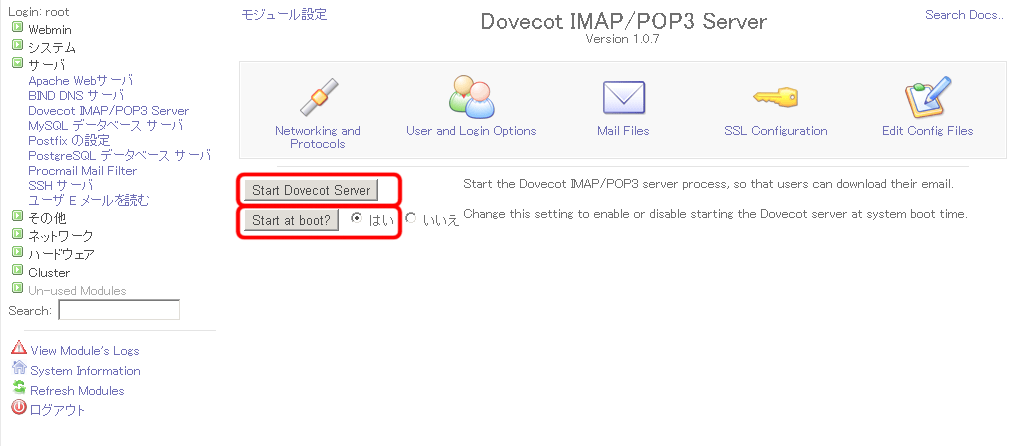

インストールしたままの設定だとサーバを再起動してもDovecotは起動しません。

webminの「Dovecot IMAP/POP3 Server」のウィンドウで、「Start at boot?」というボタンがあるので、「はい」にチェックを入れてからクリックしてください。

最後に「Start Dovecot Server」をクリックして起動してください。

コマンドで自動起動を有効にするにはこちら

# chkconfig dovecot on

自動起動が有効になっているかチェック

ルートユーザーでホームディレクトリに移動 # su - dovecotの自動起動を確認 # chkconfig --list dovecot 以下のように3番がonになっていれば自動起動は有効です。 httpd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

メールサーバ用のポートを開放

smtpsやpop3sを利用するために、対応するポートを開けます。

それぞれに対応するポートは以下のとおりです。OB25Bのために勘違いしがちですが、ポート25番もメールサーバ同士の通信や、Linuxローカルで利用するので開放します。

| ポート25番 | smtp protocol |

|---|---|

| ポート465番 | smtps protocol |

| ポート587番 | e-mail message submission |

| ポート993番 | imap4s protocol |

| ポート995番 | pop3s protocol |

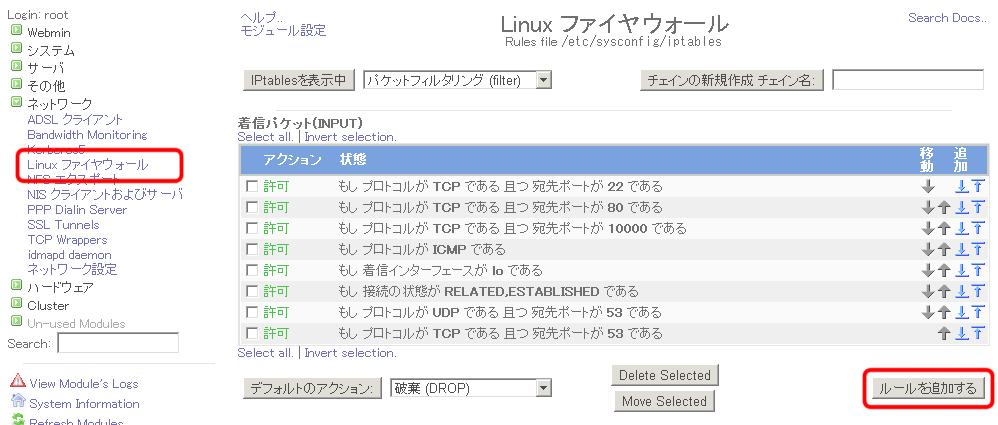

手順はDNSの解説でもしましたが、Webminにて「ネットワーク > Linux ファイアウォール」をクリックして、「ルールを追加する」ボタンをクリックします。

smtpsのルール

| ルールのコメント | smtps |

|---|---|

| 実行するアクション | 許可 |

| ネットワークプロトコル | 等しい TCP |

| 宛先の TCP または UDP ポート | 等しい 465 |

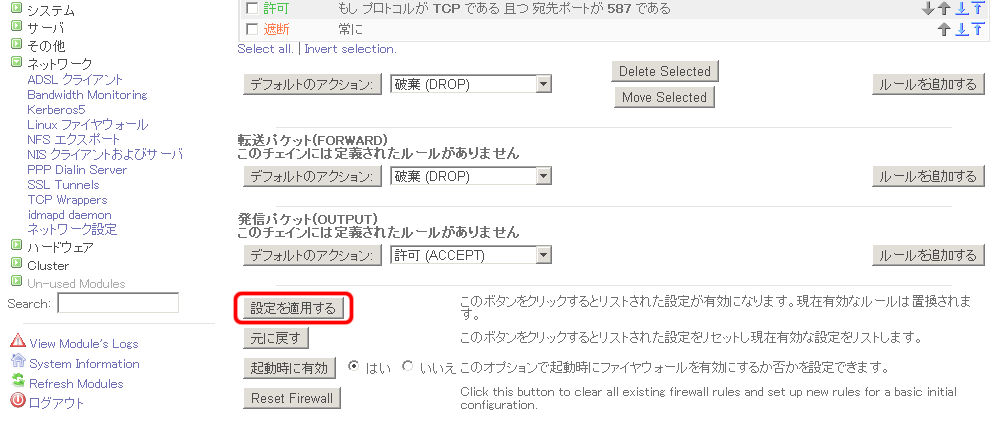

同じように25、587、993、995のTCPポートを開放してください。最後に設定を有効にするべく「設定を適応する」ボタンをクリックしてください。

コマンドでポート開放する場合はviで「/etc/sysconfig/iptables」を開き、以下のように追記してください。

# smtp -A INPUT -p tcp -m tcp --dport 25 -j ACCEPT # smtps -A INPUT -p tcp -m tcp --dport 465 -j ACCEPT # submission -A INPUT -p tcp -m tcp --dport 587 -j ACCEPT # imap4s -A INPUT -p tcp -m tcp --dport 993 -j ACCEPT # pop3s -A INPUT -p tcp -m tcp --dport 995 -j ACCEPT

設定を有効にするべくファイアウォールの再起動。

# /etc/init.d/iptables restart

以上でDovecotの設定は終了です。

次回は「メールサーバに合わせたOutlookの設定と、ルート証明書の登録方法」を解説します。

iptablesをシェルスクリプトで設定していて動作が遅い場合の対処法

iptablesをシェルスクリプトで設定していて動作が遅い場合の対処法 OpenSSLの基本と、メールサーバに暗号化通信を導入する際の流れを確認

OpenSSLの基本と、メールサーバに暗号化通信を導入する際の流れを確認 iptablesの設定ファイルをシェルスクリプトを利用して動的に作成

iptablesの設定ファイルをシェルスクリプトを利用して動的に作成 iptablesの設定とログファイルのローテーション

iptablesの設定とログファイルのローテーション メールサーバ構築のためOpenSSL、Postfix、Dovecotのインストールと設定

メールサーバ構築のためOpenSSL、Postfix、Dovecotのインストールと設定 Postfixによる、セキュリティに配慮したメールサーバの構築方法

Postfixによる、セキュリティに配慮したメールサーバの構築方法 メールサーバ構築に必要な基礎知識とセキュリティについての解説

メールサーバ構築に必要な基礎知識とセキュリティについての解説